从蜜罐发展看攻击欺骗应用趋势

2019-03-16

所谓创造,往往只是将已存在的东西加以变化。你如不知道,鞋子分左右脚出售,只是百多年前才开始的。

——西尔维娅·普拉斯

蜜罐用于攻击感知早已不是什么新兴的技术,相信上到安全大牛下到运维萌新都对其如雷贯耳。但同时,它又是一个很玄学的存在:有些方案能够使得其感知灵敏度如东方不败的绣花针般百转千回;而另一些方式则使其麻木不仁至于自家数据被挂在暗网上售卖还不自知。

由此可见,蜜罐其实有很多“门道”,这次我们从蜜罐发展史看起,进而了解目前商业蜜罐方案的变革与缺陷,最后介绍基于攻击欺骗技术内网攻击感知能力的优势、应用场景及其未来趋势。

一、蜜罐发展简史

在发展迅猛的互联网,技术的诞生永如白驹过隙,被我们熟知的蜜罐看似古老,实际距离其实际技术落地距今也不过20年。

蜜罐概念在上世纪90年代初才出现,首次被系统性提出是在1991年1月1日IFF STOLL的著作《The cuckoo's egg》中,这是基于作者IFF STOLL在80年代一次事件中与德国黑客斗智斗勇经历改编的第一人称黑客小说,小说中IFF STOLL根据德国黑客留下的蛛丝马迹以及攻击喜好,建立了一个精心设计的恶作剧:一个虚假的部门、虚假的系统以及虚假的文件,最终成功将攻击者引入并获得身份信息,这也是业内第一次将蜜罐的理念公布与众。

之后的1992年,Lance spitzner的《honeypot》则以更为现实的场景讨论了商用honeypot、自制honeypot以及honeypot的技术原理,主要侧重于其运作方式、价值、实现方式及相应的优势。同时作者Lance Spitzner也是Honeynet Project的创始人之一,Honeynet Project是一家由30名安全专家创立的非赢利组织,旨在研究和了解黑客的工具、战术和动机,以及将这些研究成果在安全界共享。该组织直到2007年一直致力于蜜罐领域,为该技术提供了诸多贡献。此外,《honeypot》曾在2004年被清华大学出版社引入到国内,成为了我国本世纪初蜜罐技术为数不多的指南型中文文献。

此后直到1998 年左右,“蜜罐”还仅仅限于一种思想,通常由网络管理人员应用,通过欺骗黑客达到追踪的目的。这一阶段的蜜罐实质上是一些真正被黑客所攻击的主机和系统。从1998 年开始,蜜罐技术开始吸引了一些安全研究人员的注意,并开发出一些专门用于欺骗黑客的开源工具,如Fred Cohen 所开发的DTK(欺骗工具包)、Niels Provos 开发的Honeyd 等,同时也出现了像KFSensor、Specter 等一些商业蜜罐产品。这一阶段的蜜罐可以称为是虚拟蜜罐,即开发的这些蜜罐工具能够模拟成虚拟的操作系统和网络服务,并对黑客的攻击行为做出回应,从而欺骗黑客。

此时的蜜罐根据对攻击行为的回应方式,大致可分为回应式和黑洞式。

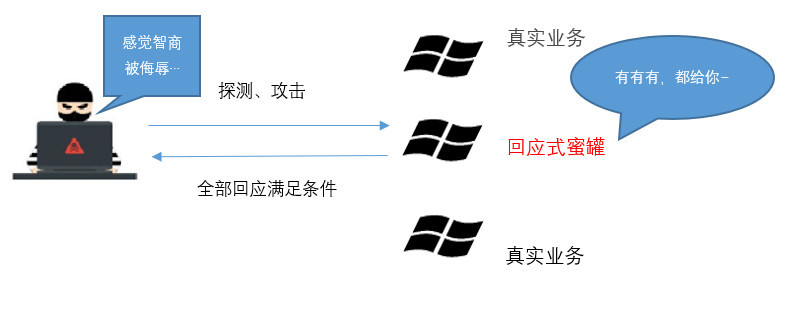

回应式蜜罐为传统蜜罐中最为常见的形式,其工作逻辑为直接将蜜罐部署于真实业务环境中,当攻击者进入业务环境,对其进行探测时,该蜜罐将对攻击者的所有探测都回应以满足条件的正确应答。即在攻击者视角中,该蜜罐可以满足其所有攻击所需条件。

由于回应式蜜罐的这种特性,对于有经验的攻击者而言,分辨出哪些是蜜罐十分容易,导致攻击者直接不再对其进行攻击,转身去探测真实业务。

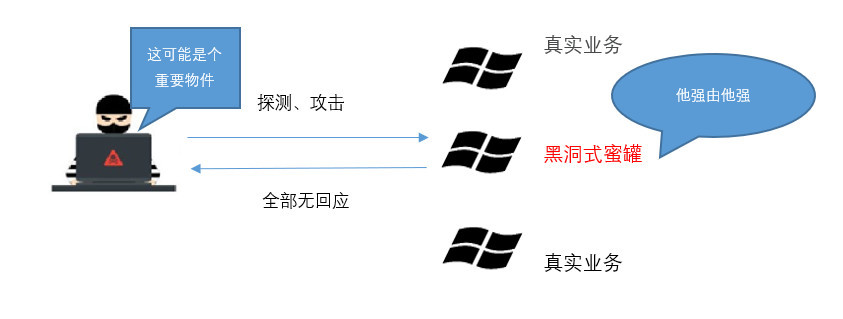

黑洞式蜜罐相比于回应式蜜罐,拥有更好的伪装性。其工作逻辑也是直接将蜜罐部署于真实业务环境中,但当攻击者进入业务环境,对其进行探测时,该蜜罐将不对攻击者返回任何应答,就像黑洞一样只接收攻击者的攻击和探测,但不会向其回应攻击结果。即在攻击者视角中,该蜜罐攻击是否成功一直存疑,利用攻击者技术操守的求胜心里和钻研心态将其限制在对该蜜罐的攻击,为真实业务的应急保护争取时间。

由于黑洞式蜜罐的这种心理战术,其针对技术性攻击者往往具有比低交互蜜罐更好的效果。但无论是上述哪种蜜罐,受限于当时的技术能力,都拥有着如下缺陷:

1、 模拟的手段还是停留在终端系统层面,没有办法允许攻击者真实攻击进蜜罐环境,导致其仅能对探测行为做出回应并实时告警,但无法拥有有效手段拖延攻击者的攻击时限,同时容易引起攻击者的猜疑和规避。

2、 直接部署蜜罐于真实环境,由于每一个此类互蜜罐在当时就是一个真实主机,所以部署成本较为高昂,一般难以进行高密度的部署,导致真实业务中的蜜罐数量于真实业务数量相比过于稀少,使得即使攻击者进入业务环境进行攻击,这些蜜罐由于数量问题,很有可能无法被攻击者第一时间探测到。换言之,低交互蜜罐的攻击感知效果很大程度上依赖于蜜罐的部署密度,然而由于上述的成本问题,部署密度往往不如人意。

二、商业公司的蜜罐变革与缺陷

根据上述蜜罐技术的种种缺陷,在之后的数年中,各商业公司均持续发力,旨在创造更为有效和实用的蜜罐技术。通过他们的不懈努力,蜜罐技术拥有了更为长足的发展,并对上述蜜罐的种种缺陷进行了不同程度的弥补,主要体现在两部分:模拟细化和分布部署。

各商业公司通过更为细化的模拟手段,将原有蜜罐的模拟层面从终端系统层下放至应用层面,即可以模拟各类常见应用使得攻击者能够进入此类应用进行基本控制操作,深化了蜜罐交互仿真度;同时针对部署密度和成本问题,增设了探针,蜜罐不再是直接实机部署在真实业务,而是通过在真实环境部署探针降低单点部署成本,增加部署密度,并将探针与后台蜜罐关联,实现对攻击的感知。

基于上述两点优化思想,各商业公司提供了现今我们市面上看到的种类繁多的商业化蜜罐方案,总结来看此类方案可以归纳成两类:探针导向式和流量牵引式。

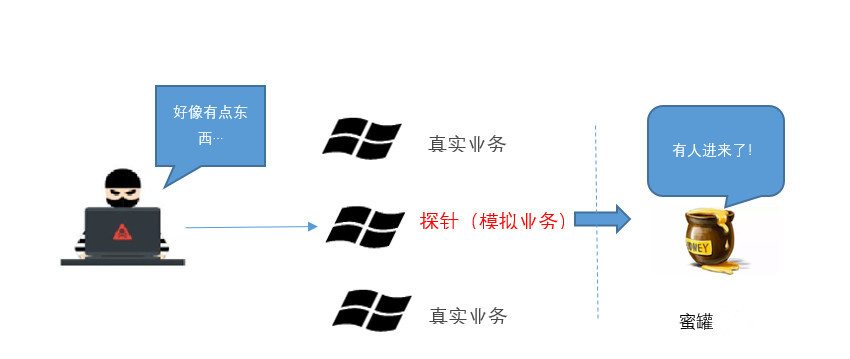

探针导向式即如我们所述,通过在真实业务中部署探针降低单点部署成本,同时通过模拟应用提升仿真度,当攻击者攻击探针时,探针将进行转发,从而将攻击者带入蜜罐的模拟应用中,从而第一时间感知攻击者行为并进行告警。

流量牵引式其实与探针导向式类似,只是其将探针的导向能力交给了流量牵引器,牵引器前端关联探针,后端关联蜜罐,一旦探针受到攻击,流量牵引器会更改其流量方向,将攻击牵引至蜜罐中,从而实现对攻击者的感知和尝试驻留。

上述两种目前的主流蜜罐方案都很好的解决了前代蜜罐方案的缺陷,但其本身也不是完美无缺的,主要缺陷体现在如下几个方面。

1、感知依然被动

上述商业蜜罐方案虽然较好的解决了部署密度问题,但是对于攻击者的攻击意图暴露引导缺乏能力,即缺乏攻击者主动攻击探针的诱因,依然使被动的等待攻击者的行为,这使得感知攻击成为了一件“撞大运”的事情:攻击者刚好闯到我探针则皆大欢喜,没碰上……那我也算没有功劳也有苦劳了,尽力了,尽力了……从这个角度来看,现有的商业蜜罐方案,即使无限量增加探针(实际基于成本并不可行),在海量的真实业务量级面前,攻击引导问题的解决程度依然十分有限。

2、缺乏溯源能力

现有的商业蜜罐方案对于攻击者的记录是较为完备的,但是现今的攻击者往往不再使用自身ip进行攻击行为,一般是采取跳板或VPN的形式间接隐藏自身的网络ip及身份信息,而对此类伪装的识别能力,则是现有的商业蜜罐方案十分欠缺的一个痛点,这些现有商业蜜罐方案往往一五一十地将攻击行为和信息记录,然而一旦其中记录的信息是攻击者的伪装,则没有识别其真实信息的能力。

实际上,不仅目前现有商业蜜罐方案不具有该能力,主流的事后应急响应流程也难以对攻击者进行十分有效的追溯,像2018年底较为火热的“驱动人生APT攻击事件”,受害方事后邀请第三方安全团队进行溯源时,亦止步于攻击者的境外ip跳板。由于此类商业方案和事后响应在攻击者溯源上的能力缺失,导致至今为止的绝大多数受攻击方难以有效对攻击者本人进行追溯和司法维权,最终往往无疾而终。

三、攻击欺骗:与攻击者的智商博弈

Gartner从2015年起连续四年将攻击欺骗列为最具有潜力的安全技术。对此Gartner给出的定义是:通过使用欺骗或者诱骗手段来挫败或者阻止攻击者的认知过程,从而破坏攻击者的自动化工具,拖延攻击者的活动或者检测出攻击。通过在企业防火墙背后使用欺骗技术,企业就可以更好地检测出已经突破防御的攻击者,对所检测到的事件高 度信任。欺骗技术的实施现在已经覆盖堆栈中的多个层,包括端点、网络、应用和数据。

从Gartner给出的定义来看,大致有以下几个重点:

1. 它是通过欺骗或者诱骗的手段来挫败或者阻止攻击者的认知过程;

2.它是自动化的;

3.在自动化之上,它是建设在企业防火墙背后的,通过在企业防火墙背后用攻击欺骗来检测出已经入侵到内网的攻击者;

4.它包含多个层面,包括在端点、网络、应用、数据层,不同的层面用不同的方法来实现对应的攻击欺骗,来对攻击者进行诱捕。

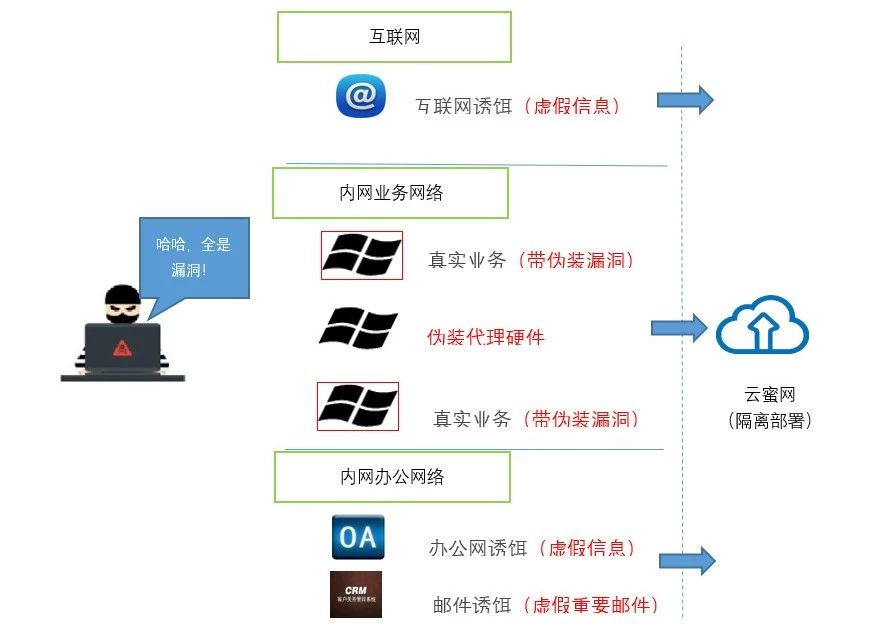

国内较早将攻击欺骗理念成功落地的安全厂商采用的策略是将高交互云蜜网独立部署于真实业务之外,通过在真实业务环境散布伪装代理与诱饵文件将高交互云蜜网中的各类构造好的漏洞、脆弱性下发到真实环境的各个角落。所有构造漏洞均与高交互云蜜网相关联,攻击此类漏洞,其流量即被转发到云蜜网。此举在攻击者前端看来,即真实业务存在上述各种漏洞、脆弱性,将主动欺骗攻击者对上述风险进行利用,从而使得攻击者攻击此类构造漏洞从而进入云蜜网系统。

通过主动散布漏洞和脆弱性实现了对攻击者的主动诱捕,首次将攻击感知置于主动位置,使得攻击感知不再是“撞大运”的事情,大大增加攻击感知灵敏度,有效提升感知概率。

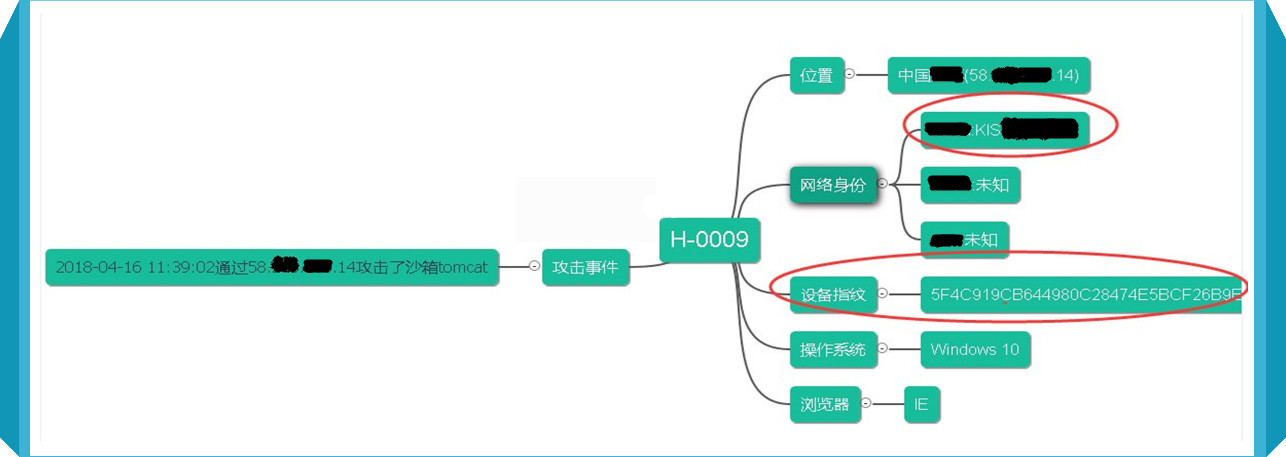

同时,针对上述商业蜜罐方案发现攻击者后只是进行告警、欺骗以及行为记录,无法进行强力真人溯源与黑客画像,没有获取攻击者真实IP、网络id的手段的问题,具有先发优势的厂商会在欺骗方案中融入自研的溯源技术,可对当前攻击者的相关信息进行强力溯源,暴漏其相关真实ip信息和网络身份,效果相当于攻击者在攻击的同时被进行了反向渗透,从而有效获得各类真实攻击者信息,拥有各类真实溯源案例,具有更强的攻击溯源精确性,使被攻击客户摆脱事后溯源无望的窘境。

四、攻击欺骗应用及未来趋势

目前国内成熟的攻击欺骗方案已成功应用于金融、互联网、能源、制造业等多个领域,拥有各类定制化应用场景和真实案例。

这里分享一个真实案例,攻击者通过内网对虚假tomcat应用进行爆破,其所有行为均被记录,且在攻击过程中,对其进行了一系列反渗透操作,成功获取其真实ip地址以及网络id身份。

在未来,根据目前的发展趋势,将会有至少两项的长足发展:

1、AI辅助行为分析以及攻击处理

目前的行为记录依然存在提升空间,后续的趋势将是通过AI辅助进行攻击行为分析整理,在AI的帮助下,各攻击事件记录不再是割裂的个体,而是更为完整和真实的行为链条,降低对攻击者行为的意图理解难度,给展示方更为直观的攻击行为和意图链条,同时支持对AI进行策略定制,使得AI能够自动化针对某些特定行为和意图自动以第三方联动的方式进行处理,实现更为有效的安全应急和真实业务连续性保证。

2、更细粒度的环境模拟

当前业内的通常模拟粒度是应用层面,领先的攻击欺骗方案已经将模拟层次下降至文件层面,实现对文件泄漏渠道的溯源。云蜜网可存放构造文件,此类文件具有溯源能力,一旦被带出内网在外网触发,将被直接追溯相关泄漏者信息。不过当前支持的文件格式有限,后续将进一步发展该项能力的支持范围,实现攻击感知至于的文件流向管控和追踪能力。

五、总结

从蜜罐的发展中不难看出,蜜罐通过对环境的模拟细化和感知增强,焕发着愈发强大的攻击感知能力,从传统蜜罐的终端系统层面模拟和交互感知,到商业蜜罐方案的应用层面模拟以及交互感知和驻留,再到目前攻击欺骗方案的主动诱捕、反渗透以及更为细化文件模拟和泄漏溯源,技术在不断尝试和磨合中不断进行着看似微不足道实际效果惊人的自我创造,形成了日新月异的技术进步。

犹如美国女诗人西尔维娅·普拉斯所言:所谓创造,往往只是将已存在的东西加以变化。你如不知道,鞋子分左右脚出售,只是百多年前才开始的。

也正是因为这些技术革新,使得采用不同阶段方案的实际部署效果大不相同,造成了攻击感知效果的巨大差距,那么进入新中国成立70周年、举国进入新阶段新篇章、攻击者也不甘落后,不断革新攻击手法的2019年,你的选择,会是什么呢?

本文转载自安全牛

作者:默安科技 刘隽良